インストールのセキュリティ保護

DAI インストールのセキュリティを確保するには、DAI 設定とそれが実行される環境を構成する必要があります。それぞれに関する考慮事項は、次のセクションで説明します。

セキュリティに対する脅威は常に進化する課題ですが、このページでは、DAI インストールのセキュリティを確保するために使用できる考慮事項と方法に関する情報を提供します。

安全な環境へのデプロイ

Eggplantのエージェントとプロセスは、テスト対象システム(SUT)への接続、テストの実行、ファイルベースのログの取得を行うための権限を必要とします。システムユーザー、ネットワークアクセス、ファイルシステムに対して、_最小権限_の原則を遵守し、不要な権限や過度に高い権限レベルを付与しないようにすることをお勧めします。

DAI 実行エージェントを Windows サービスとしてインストールする場合は、デフォルトのローカル システム アカウントではなく、権限が制限された適切なユーザー アカウントを使用することを強くお勧めします。

DAI のコンポーネントである Eggplant Functional のセキュリティ保護については、セキュリティ ベースライン ガイドライン を参照してください。

会社で実装されているセキュリティは、DAI インストールのセキュリティ レイヤーでもあります。ネットワーク ファイアウォール、ユーザー アクセス管理、オペレーティング システムのセキュリティ機能はすべて、会社のシステムのセキュリティ保護に役立ちます。次に、DAI インストールのセキュリティも向上させる会社のセキュリティ対策をいくつか示します。

ファイアウォールを使用する

会社のファイアウォールは、ネットワーク上の着信トラフィックと発信トラフィックを制限することでセキュリティを提供します。

DAI サーバーはファイアウォールを通過できるようにする必要があります。詳細については、以下の Be Aware of Port Usage を参照してください。

ユーザーアクセスを制御する

企業の IT 部門は、ユーザーアクセスを管理することで、DAI をインストールして実行するマシンを含むネットワークとシステムのセキュリティを確保します。DAI はユーザーアカウント管理機能も提供し、ロールを使用して資産へのアクセスを制御します。詳細については、DAI の組み込みユーザーおよびアクセス管理を参照してください。企業でユーザーアカウント管理に Microsoft Entra ID などの ID プロバイダーを使用している場合は、それを DAI と統合できます。この統合の目的は、DAI ユーザーの利便性のためにシングルサインオン (SSO) 認証を有効にすることですが、ユーザーアカウント管理を ID プロバイダーに一元化することも目的としています。この統合の詳細については、以下のDAI で SSO を有効にするを参照してください。

DAI がインストールされているドライブを暗号化する

DAI インストールがオンプレミス ("オンプレミス") Windows インストールである場合は、DAI をインストールする予定のシステムのハード ドライブを暗号化することを検討してください。これにより、適切なキーまたはパス�ワードを持たないユーザーがドライブにアクセスできなくなります。

最適なセキュリティのための DAI の構成

次のトピックでは、インストールのセキュリティを強化するために DAI を構成する方法について説明します。

最新の DAI バージョンにアップグレードする

DAI インストールを最新バージョンに保つことで、DAI で利用可能な最新のセキュリティ更新が確実に適用されます。利用可能な最新バージョンについては、DAI Downloads ページを参照してください。各リリースのリリース ノートに更新の一覧が記載されています。

DAI サーバーを別のシステムにインストールする

Windowsオンプレミスインストールの場合、DAIサーバをDAIエージェント、Eggplant Functional、その他のEggplant以外のアプリケーションとは別のシステムにインストールすることをお勧めします。これは、_水平権限昇格_のリスクを最小限に抑えるた�めです。これは、システムの一部にアクセスした悪意のあるユーザーが、システムの残りの部分にアクセスして侵害するのを防ぐものです。

安全なインストールと構成オプションを選択する

以下のセキュリティ関連の設定オプションを使用するには、「詳細」インストールを実行するか、インストール後にDAI設定を変更する必要があります。これらのオプションの設定はDAIの動作に影響を与える可能性があるため、ご質問やサポートが必要な場合は、カスタマーサポートまでお問い合わせください。

| セキュリティオプション | 説明 |

|---|---|

| SSL で HTTPS を使用するように DAI を構成する | Windowsオンプレミスインストールの場合: インストール時に「詳細インストール」を実行して、DAIがSecure Sockets Layer(SSL)インターネットセキュリティプロトコルでHTTPSを使用するように構成する必要があります。DAIがHTTPSを使用するように構成するには、信頼された証明書とPEM形式のSSLキーが必要です。詳細については、詳細インストールの実行および自己署名SSLセキュア証明書の設定の追加をご覧ください。 |

| TLS証明書を使用するようにDAIコンテナを構成する | コンテナデプロイメントの場合:TLS証明書の使用は必須です。TLSの設定の説明に従って、DAIがトランスポート層セキュリティ(TLS)を使用するように設定する必要があります。 |

| DAIメッセージブローカー通信を暗号化する | DAIは、コンポーネント間の通信を処理するためにRabbitMQメッセージブローカーを組み込みます。DAI設定ファイルで変数を指定することにより、これらの通信を暗号化するようにDAIを設定できます。詳細については、RabbitMQ通信の暗号化をご覧ください。 |

| DAI SMTPサーバー接続を保護する | SMTPサーバーはDAIサーバーとは別のマシン上にある可能性が高いため、SMTPサーバーへの接続にセキュアな接続を使用するようにDAIを設定する必要があります。オプションについてはSMTP設定をご覧ください。 |

ポートの使用に注意してください

DAI は、その動作の一環として多数のポートを使用します。会社のファイアウォールを通過できるようにする必要があるのは、DAI サーバー ポート (8000) のみです。DAI が使用するポートの大部分は、同じネットワーク内のプロセスとサービス間の内部通信に使用されます。次の表は、さまざまなタイプのポートの使用について説明していま�す。

| ポートの使用 | 説明 |

|---|---|

| DAI デフォルト ポート | Windows への DAI インストールでは、デフォルトでポート 8000 がサーバに割り当てられます。これは、会社のファイアウォールを介したアクセスを許可する必要がある唯一のポートです。Windows での Eggplant DAI ポートの変更 の手順に従って変更できます。DAI はデフォルトで他のいくつかのポートも内部的に使用します。これらは、DAI の前提条件ページのデフォルトのポート使用状況 で確認できます。必要に応じて、これらのデフォルト ポートを変更できます。手順については、インストール後の設定 ページの Windows での Eggplant DAI ポートの変更 セクションを参照してください。 |

| eggplant機能接続ポート | DAIの設計エージェントと実行エージェントは、テストスクリプトを実行するコンポーネントであるEggplant Functional(EPF)と通信します。Eggplantは、EGGDRIVE_PORTでDAIからのコマンドをリッスンします。このポートは、エージェントのコマンドライン引数で設定します。 |

| テスト対象システム (SUT) 接続のデフォルト ポート | DAIはリモートSUTに接続してテストを実行できます。一部のSUT接続タイプにはポートが必要であり、デフォルトポートがあります。デフォルトのSUTポートの詳細については、DAIの前提条件ページのSUT接続のデフォルトポートを参照してください。接続作成時にSUTポートを指定する方法については、DAIでのSUTの管理を参照してください。 |

DAI でシングル サインオン (SSO) を有効にする

DAI には、下記の DAI の組み込みユーザーおよびアクセス管理を使用する で説明するように、組み込みのユーザーおよびアクセス管理機能が備わっています。ただし、Entra ID などのネットワーク ID プロバイダを社内で使用している場合は、それを統合して DAI で SSO 機能を有効にすることもできます。SSO を有効にすることで DAI のセキュリティを強化できる方法については、社内のネットワーク ID プロバイダを使用する をご覧ください。

DAI でユーザーとアクセスを管理する

DAI の組み込みユーザーおよびアクセス管理機能を使用する

DAI ��には、組み込みのユーザーおよびアクセス管理機能 (組み込みの ID およびアクセス管理製品「Keycloak」を使用) が備わっています。DAI でユーザー、アクセス グループ、およびそれらのグループのメンバーシップを管理する方法については、Eggplant Roles について および 新しいユーザーの追加 を参照してください。

DAI でのユーザー アクセスの管理については、以下の DAI ロールによるユーザー アクセスの制限 を参照してください。

会社のネットワーク ID プロバイダーを使用する

企業でEntra IDなどのネットワークIDプロバイダを使用してユーザーを管理している場合、そのIDプロバイダをDAIとその組み込みユーザー管理機能に統合することができます。この統合により、IDプロバイダがユーザーデータを管理し、DAIは引き続きDAIアクセスグループとそのグループメンバーシップを所有・管理します。

DAI を ID プロバイダーと統合する主なメリットは、DAI ユーザーにとってシングルサインオン (SSO) 機能の利便性です。また、IT 部門が管理する ID プロバイダーを使用することで、ユーザーアカウント管理 (ユーザーのプロビジョニングとデプロビジョニング) も簡素化されます。DAI で SSO を有効にする方法の詳細については、DAI へのシングルサインオン (SSO) 認証の統合 をご覧ください。

DAI ロールでユーザーアクセスを制限する

DAIアセット(モデル、テストケース、API、ライセンスなど)へのユーザーアクセスを制御するために、DAIではユーザーに割り当てることができる3つのロール(Viewer、User、Admin)を提供しています。Adminロールには、タスクを実行するための管理者権限が付与されます。各ロールとそれぞれの権限については、Eggplantのロールについてをご覧ください。

DAI で管理者権限を持つユーザーの数を制限するには、DAI 管理者ロールが割り当てられているユーザーの数を制限する必要があります。

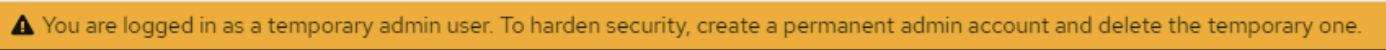

また、DAI 7.5(Keycloakバージョン26)では、Keycloakによって一時的な管理者ユーザ��ーが作成されることにご注意ください。この一時ユーザーでログインすると、Keycloak管理コンソールの上部に次の警告が表示されます。

DAI Keycloak 一時ユーザー警告

DAI Keycloak 一時ユーザー警告

より安全で永続的な管理者ユーザーを作成できるまで、この一時ユーザーのみを使用してください。詳細については、Keycloakドキュメントの管理者のブートストラップとリカバリをご覧ください。

テストアセットへの安全なアクセス

テストアセットへの安全なアクセス

| オプション | 説明 |

|---|---|

| インストール場所へのアクセスを制限する | Windows オンプレミス インストールの場合: DAI インストール ディレクトリ (C:\ProgramData\Eggplant\Digital Automation Intelligence\) へのユーザー アクセスを制限します。このディレクトリには、DAI 構成ファイル (config.yml) とそのサブディレクトリが含まれます。 |

| DAI PostgreSQL データベース | DAIは、モデル、テスト、ライセンスに関する情報を含むデータをPostgreSQLデータベースに保存します。データベース内の機密データを含む列は暗号化されます。 オ��ンプレミスのWindowsインストールでセキュリティを強化するには:上記のDAIがインストールされているドライブの暗号化で説明されているように、DAIがインストールされているドライブ全体を暗号化することを検討してください。 コンテナデプロイメントの場合:コンテナへのEggplant DAIのデプロイのPostgreSQLセクションの説明に従って、認証情報を含むシークレットを作成します。 |

| テストスイートを安全に保存する | DAI は、テストスイートを保護するための 2 つのオプションを提供します。 - DAI 内部ストレージ。DAI 内部ストレージの詳細については、スイートの管理 (内部ストレージ)(DAI Design Agent) を参照してください。 - Git リポジトリとの統合。Git 統合の詳細については、DAI でのリポジトリの操作 を参照してください。 |